こんにちは、BackStore チームです。

全国的に猛暑が続いていますが、明日は記念すべき第1回目の「山の日」ですね。

楽しみです。

ですが会社が休みでも、ランサムウェアに休みはありません。

今日は日本企業がランサムウェアに着目せざるをえないきっかけとなった「Locky」についてまとめたいと思います。

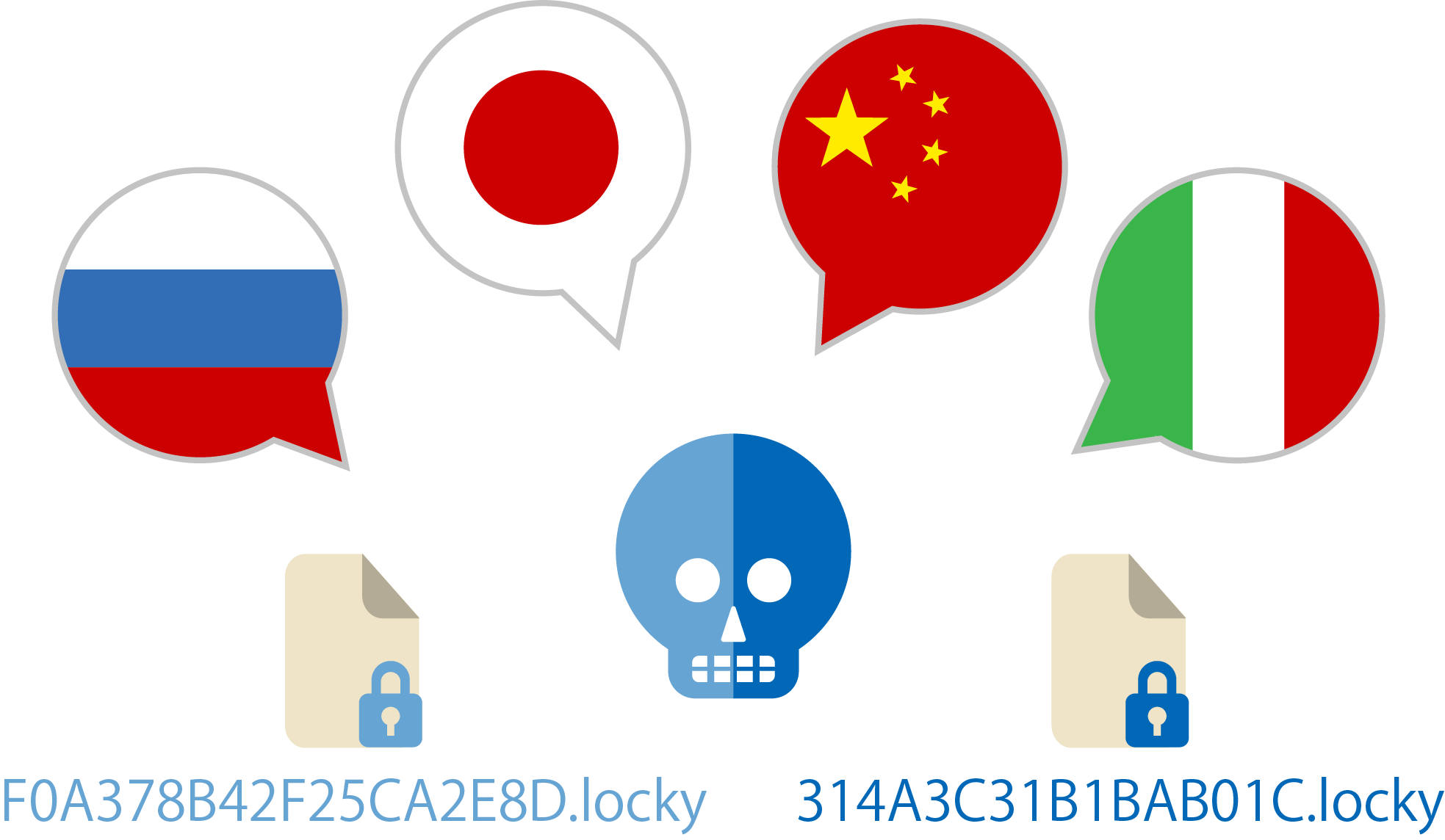

Locky が行ったあるスパムキャンペーンでは、全体の攻撃の実に45%が日本を標的にしていました。

今後もまた標的にされないとも限りません。正しい情報を集めておくことが重要です。

その1. 概要

Locky の初登場は 2016 年の初頭でした(参考:Symantec ブログ 2月18日)。

感染するとファイルが暗号化されます。拡張子も「.locky」あるいは「.zepto」に変えられてしまいます。要求額は 210 ドルから 420 ドルです。

基本的な感染経路は、主に「請求書通知」を装ったメールです。

メールに添付されたワードやエクセル、あるいは zip ファイルを開くと、中に組み込まれたマクロ( zip の場合は JavaScript )によってランサムウェア実行ファイルがダウンロード / インストールされます。

その2. なぜ「ランサムウェアの中で最も恐るべき」とされるのか

Locky の最大の特徴は、その大々的なスパムキャンペーンです。

その登場当時から、1日あたり5万回を超える攻撃を行っていました(参考:Check Point ブログ 3月2日)。そのばらまかれた数もさることながら、その対象地域もまた類を見ないものとなっています。

実に世界 110 カ国以上で Locky のスパムが確認されています。

なお、Locky を展開しているのは、口座情報などを盗み出す悪質かつ巧妙な Dridex Trojan と呼ばれるスパムをばらまいている集団と同じではないかと言われています(Dridex については Symantec ブログ 2月16日を参照)。

ランサムウェアは新規参入が容易なことから、アマチュアによる稚拙かつ小規模な攻撃も目立ちます。

ですが、この Locky はそれには当てはまりません。

その3. 日本と Locky

日本企業にとって、数多あるランサムウェアの中でも、Locky は特に聞く名前かと思います。

というのも、今年の6月に Locky が行ったスパムキャンペーンにおいて、実に全体の45%の攻撃が日本に集中していたのです。6月21日から23日の攻撃に限れば、2位のアメリカ(17%)に大差をつけて、日本が1位に躍り出ています(参考:FireEye ブログ 6月24日)。

また Locky は日本語を含む数十カ国以上の言語に対応しているため、日本語で身代金要求文書や支払いページが表示されます。

なお、Locky に感染すると、デスクトップの壁紙が上図のように身代金要求文書になります(画像参考:トレンドマイクロ)。

その4. サンドボックスを回避?

ランサムウェアが恐ろしいのは、日々「改良」を怠らない点です。

Locky も無論例外ではありません。

今年の6月にアップデートされたバージョンは、サンドボックスによる検知を回避します。

(日本を重点的に狙った攻撃は、このバージョンにて行われているようです。)

この場合、添付ファイルはオフィスではなく、JavaScript ファイルを含んだ zip データです。

このランサム実行ファイルは正しい JS ダウンローダーでのみ実行される仕様になってます。

そのためサンドボックスでは、ランサムウェアは実行されません。

サンドボックスを回避する機能を持っているということは、つまり高いセキュリティを持つ企業を狙っている、ということに他なりません。

その5. オフラインでも暗号化?

Locky の改良は止まりません。

今年の 7 月にも新たなアップデートを行っています(参考:avira blog 7月13日)。

以前のバージョンでは他のランサムウェア同様、ファイルを暗号化するために外部のサーバと通信をする必要がありました。

ですがこの仕様では、ファイアウォールなどで通信をブロックされ、暗号化に失敗する「危険」があります。

今回のバージョンでは、Locky はサーバとの通信に失敗してもファイルを暗号化します。

感染からオフラインモードの暗号化を始めるまで、実に1-2分だそうです。

ただし、このオフラインでの暗号化は、オンラインの状態で行う場合と比べて脆弱です。

オフラインでは、公開鍵でファイルを暗号化します。

この公開鍵はその PC にユニークなものではありません。

同様にオフラインの状態で暗号化された PC 全て共通の鍵となります。

そのため、誰かが手に入れた複合鍵を取得できれば、ファイルを取り戻すことができます。

なお新しいバージョンのリリースを記念してか、7月にも大々的なスパムキャンペーンを展開しています。

この時は、なんと1時間に12万ものスパム攻撃が観測されました。

通常時は1日で12万なので、実に200倍にもなります(参考:F-secure ブログ 7月13日)。

その6. 最後に

日本を狙い、多言語に対応しているランサムウェア、Locky。

サンドボックスを回避しようとするなど、ランサムウェアも、ターゲットである企業から確実に身代金を要求できるよう、日々改良を行っています。

言うまでもなく、二重三重のセキュリティ対策を行った上で、

万が一感染した時のためにバックアップを取っておく必要があります。

また、「感染してしまったから身代金を払っておこう」という考えは危険です。

Locky がこれほどの改良を次々に行えるのも、大々的なスパムキャンペーンを行えるのも、

ひとえにランサムウェア攻撃の収益が莫大であるからです。

また6月には日本が攻撃されましたが、日本企業が身代金を支払うと犯罪集団に証明されれば、

第二、第三の日本を狙った攻撃が展開されます。

繰り返しますが、上記のような状況を作らないためにも、

- 感染しないようにセキュリティ対策を導入し、社員教育を徹底する

- 感染した時のために、有効なバックアップを行う

上記の二つの対策が不可欠です。

ランサムウェア News - Tags: ランサムウェア, 日本とランサムウェア