画像はカスペルスキー社のブログ参照

こんにちは、BackStore です。

WannaCry のニュースが収束し始めたと思った矢先、また新たな世界規模の「ランサムウェア」攻撃が開始されました。

一口に同じ「ランサムウェア」と言っても、今回の攻撃と WannaCry とでは、大きく違います(一方で共通点も多くあります)。

今回の攻撃は、「Petya」と呼ばれるランサムウェアとの類似点が多く指摘されていることから、Petya と呼ばれることが多いです。この記事でも、Petya と呼称します。

※ 後述しますが Petya とは大きく異なる点も指摘されており、NotPetya、ExPetr と呼ばれることもあります。

今回の Petya も WannaCry と同様かそれ以上の感染力をもっています(メカニズムは違います)。ローカルネットワーク内の1台が感染すると、次々に他の機器も暗号化される危険があります。

前回の WannaCry と同様、SMB の脆弱性(Eternal Blue と呼ばれる)を悪用しているため、まだパッチを当てていない企業は、早急に対応をする必要があります。

その1. 今回の被害状況

WannaCry の攻撃では世界 100カ国以上が標的になりましたが、今回はウクライナとロシアを中心にした被害が顕著です。なお、日本での被害は今の所報告されていないようです。

まずウクライナでいえば、チェルノブイリの放射線モニタシステムや首都キエフの地下鉄、国営電力会社の Ukrenergo、銀行などに影響が及んでいます。地下鉄では、プリペイドカードが使用できないなどの被害が出ているようです(PASMO や Suica が使えないと考えると、悪夢です)。

またロシア最大の石油会社の一つ Rosneft 社、米国製薬大手の Merck 社、デンマークの海運会社大手 Maersk 社、その他にも英国、ポーランド、イタリア、ドイツ、フランスなど64カ国での被害が確認されています。

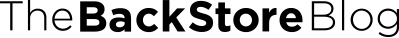

その2. 感染した場合

前回の Petya で感染後に表示されていた画面。2016年3月28日トレンドマイクロ社のブログより

今回の攻撃は、Petya というランサムウェアの亜種ではないかと言われています。

Petya はただファイルを暗号化するだけではなく、Windows の MBR を書き換えてしまい、OS 自体を起動できなくします。

今回の攻撃でも、ファイルの暗号化に加え MBR を起動不能にしています。その他にも内部コードの類似性などが指摘されています。

その3. ランサムウェアではない可能性?

ですが、セキュリティソフトウェアのカスペルスキー社などをはじめとして、少なくない研究者が今回のランサムウェアを「ランサムウェアを装った別物」である可能性を指摘しています。

というのも、「そもそも最初から復号する気などない。データを消去し混乱を引き起こすこと自体を目的にしているのではないか」と言われているのです。

カスペルスキー社がそう主張する根拠としては、本来含まれているはずの「復号に必要な情報」が見当たらない、ということです。

通常のランサムウェアであれば、身代金を要求する画面に表示される固有 ID に、復旧のための情報が含まれています。これを被害者から受け取ることによって、攻撃者は復号キーを抽出します。

ですが、カスペルスキーの調査では、今回の ID には何の情報も含まれておらず、「単なる乱数の可能性が高い」ということです。詳細はこちらのカスペルスキー社のブログをご参照ください。

この説はまだ調査段階で、今後も研究者から様々な指摘が出てくるかと思います。

なお、攻撃者の意図がどうであれ、現在このランサムウェアに身代金を支払うことはできません。支払先に指定されているメールアドレスは、アカウントが既に停止され、使用できないからです。

その4. 攻撃のメカニズム

前述したように、WannaCry 同様 Windows の脆弱性 Eternal Blue を使用します。これだけなら、パッチを当てることで防ぐことができます。

ですが今回の Petya は、加えて Windows の正規ツールである PsExec や WMIC を悪用した感染を行うことができます。

上記の正規ツールを利用するためにはユーザアカウント情報が必要ですが、今回の Petya はセキュリティツール「Mimikatz」を改造したものを活用します。これによってユーザの ID とパスワードを入手し、PsExec や WMIC を利用してマルウェアファイルを実行します。

また、ネットワークを調査し、TCP ポート 445 か 139 が開いている筐体を攻撃していきます。

さらに詳細な攻撃メカニズムなどは、トレンドマイクロ社のブログ記事やカスペルスキー社のブログ記事に詳しく記載されています。

今回の Petya は、パッチを当てても防ぐことはできません。また、1台でも感染すれば、LAN を経由して大規模な被害をもたらす可能性があります。

その5. 最初の感染

従来のランサムウェアのオーソドックスな「最初の感染方法」は、大量のスパムメール攻撃などでした。一方今回の攻撃は、ウクライナの会計ソフトウェア会社 MeDec 社へのハッキングで行われた可能性が指摘されています(MeDec 社は否定しています)。

MeDec 社のソフトウェアの自動アップデート機能を悪用し、マルウェアをコンピュータにダウンロードさせたのではないかと見られているのです。この MeDec 社のソフトウェアはウクライナ政府をはじめとし、多くのウクライナ企業に使用されていることから、同国での被害が広範囲に及んだとされています(狙い撃ちされたとも言えるでしょう)。

なおその後もウクライナのバーフムト市のウェブサイトがハッキングされ、マルウェア配布に悪用されました。

マルウェアの攻撃は進化しています。ただ「怪しいメールを開かなければいい」という対策では、対応できなくなっています。

その6. ランサムウェアに負けない企業になるためには

パッチを当てる、常にセキュリティツールや OS、その他様々なソフトウェアを最新に保つ、メールなど一部の攻撃手法だけでなく改悪された Web ページ経由の感染などあらゆる攻撃を想定したセキュリティ体制を敷くことが重要です。

また、ランサムウェアが次にどのような攻撃手法を使用するかは、予測ができません。今回も銀行や空港、政府機関など、セキュリティ設備を整えているはずの企業・団体が被害にあっています。

「感染するかもしれない」ということを念頭に起き、大事なファイルを暗号化されない場所にバックアップすることが重要です。

その6. BackStore が提供する解決策

今回は、BackStore by inSync を使用している環境でランサムウェアに感染した場合の対処法をご説明します。なお、BackStore by inSync はトレンドマイクロ社にも採用され、5,000 人の PC をバックアップしています(トレンドマイクロ社の事例は、開発元 Druva 社の HP から参照できます。)

6-1. 感染を検知

ファイルがすべて暗号化されると、異常なふるまいとして検知され、管理者にアラートが飛びます。

6-2. 感染対処を LAN から外す

Petya は最大で1時間潜伏するため、手遅れの場合もありますが、LAN から感染の疑いがある筐体を外します。

6-3. 新しい PC を用意

Petya は OS を起動することすら不可能にします。新しい PC を用意します。

6-4. 復元を行う

復元を行います。inSync のソフトウェアをインストールするか、Web ブラウザでコンソールにアクセスし、復元します。

この時、最新のものが良いからといって数時間内のデータを一括復元すると、ランサムウェア実行ファイルが潜んでいる可能性があります。

一括復元をする場合は、Petya の場合では1日から2日以上前のデータを復元した方が良いでしょう。

6-5. 業務開始

inSync はシステム情報も復元できるため、OS再設定の手間はありません。またファイル単位の復元のため、すべての復元が完了するのを待つ必要もありません。

※ 外出先で暗号化された場合

もし会社支給のスマートデバイスを持っている場合は、そのスマートデバイスからバックアップデータにアクセスすることができます。出先ですぐに新しい筐体を用意できない場合は、スマートデバイスからファイルを閲覧しながら業務を進めることが可能です。

最後に

Petya は、パッチを当てることでは防げません。今回はウクライナが標的になりましたが、日本が標的になる可能性もあります。シマンテック社によれば、日本はランサムウェア検知率2位となっています。

お隣韓国のホスティング企業も、つい先日 1億 2700万円の身代金を支払いました。これにより、アジア圏が”良質な市場”であると認識される可能性もあります。

セキュリティ対策はもちろん、いざという時のバックアップ対策も不可欠です。

BackStore by inSync は Windows PC だけでなく、Mac や Linux、スマートフォンにも対応しています。

30日無料試用も可能です。この機会にぜひおためしください。

https://www.backstore.jp/

ランサムウェア News - Tags: クラウドバックアップ, セキュリティ, ニュース, ランサムウェア