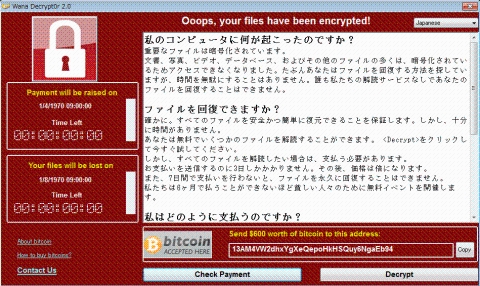

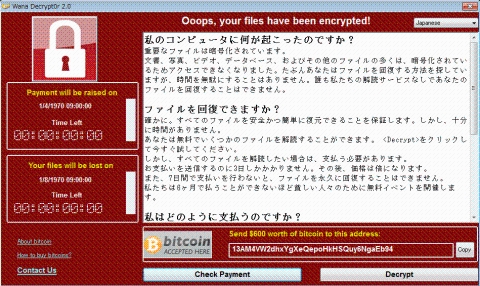

ランサムウェア「WannaCry」の被害が止まりません。

ファイルを暗号化し、復号する代わりに金銭を要求する「ランサムウェア」の攻撃自体は新しくありません。一昨年あたりから主要なサイバー攻撃として認知されてきました。ですが、ここまで大規模な攻撃というのは例がありません。

攻撃開始から数日経ち、ある程度下火になっているとはいえ、まだ油断は禁物です。また、第二、第三の攻撃を行わないとも限りません。

その1. 今回の被害

現在、150ヶ国で 30万件の被害が出ていると言われています。

日本でも日立製作所や JR 東日本、東急電鉄をはじめとし、600ヶ所 2000台のパソコンでの被害が確認されています。

イギリスでは国民保険サービスが感染し、61ヶ所の医療施設が影響を受け、治療や手術などを中止せざるをえなくなりました。米国では運輸大手のフェデックスが被害にあい、またフランスではルノーが一部操業を停止しました。スペインでは通信大手のテレフォニカ、ドイツではドイツ鉄道が被害にあっています。ロシアでは内務省のコンピュータ 1,000台が感染しました。

今後、さらに被害が拡大する可能性も懸念されています。

その2. 被害が拡大する背景

今回のランサムウェア攻撃は、Windows SMBv1 の脆弱性をついたものです。LAN 内に感染した端末があると、LAN を経由して脆弱性を持った端末を次々に暗号化していきます。この「感染力の高さ」のために、ここまで被害が拡大したと言われています。

対策としては、「修正パッチの適応」「LAN 攻撃の停止」しかありません。

なお、Windows10 についてはこの脆弱性はありません。

また、Microsoft のサポートが終了している 2003 サーバなどについても、無料の修正パッチが公開されています。

その3. 攻撃の背景

発端は、米国家安全保障局が隠し持っていた SMBv1 の脆弱性をハッカー集団 Shadow Brokers が盗み、今年4月に公開したことでした。

Microsoft は、4月に公開される前、3月14日にはすでに修正パッチを公開していました。ですが、特に企業などでは、即時適応は容易ではありません。稼働しているシステムなどへの影響を検証する必要があるからです。結果、この「タイムラグ」をランサムウェアに利用されてしまいました。

なお、攻撃主体がどこであるかはわかっていません。ロイター通信によると、ランサムウェアのコードが過去に北朝鮮が用いたものと関連性があるのではないか、という指摘があるということです(参考記事)。

その4. 攻撃されないためには

今回の攻撃に限定して言えば、「修正パッチを適応する」です。これはマルウェアに感染しないための大原則の1つ「OS やセキュリティソフトなどを常に最新に保つ」に当てはまるものです。

ですがこれは「今回の攻撃に限ったこと」です。ランサムウェアはこの「WannaCry」だけではありません。Mac PC を狙ったもの、Android を狙ったものもあります。さらにはセキュリティソフトの「ふるまい検知」を回避する仕組みを持ったランサムウェアなど、多岐にわたります。

セキュリティソフトを導入し、そのバージョンを常に最新に保つことは必須です。ですが、それで100% 防げるわけではありません。上記のようにランサムウェアの攻撃方法は多岐にわたります。また収益性が高いことから、常に新たな手法を模索し、改善しています。

実際、今回もセキュリティソフトを入れているはずの大企業や各国政府機関で被害が出ています。

その5. では感染したらどうするのか

身代金を払ってはいけません。FBI も身代金の支払いは推奨していません。

まず、データが戻る確証はありません。次に、「優良顧客」とみなされ、第二、第三の被害を誘発する危険性があります。最後に、その身代金がランサムウェア「市場」全体の活性化につながってしまいます。

身代金を支払わずにデータを復旧するためには、適切な場所にバックアップをするしかありません。

その6. 適切なバックアップとは

・バックアップする場所

同筐体内へのバックアップや、HDD、ファイルサーバへのバックアップは「不適切」です。

今回の攻撃に限らず、多くのランサムウェアは物理的に接続されている筐体や、同一LAN上にある筐体のデータも暗号化します。

必ずクラウドか、ファイルシステムが特殊なバックアップアプライアンスサーバへバックアップすることが求められます。

・バックアップするもの

前述したように、Android や Mac を狙ったランサムウェアも登場しています。また、感染した端末と同一 LAN 上にある場合、サーバのランサムウェア対策も必須です。パソコンだけ、あるいはサーバだけでなく、すべての機器が適切にバックアップされているか確認する必要があります。

筐体だけでなく、その中の何のデータを / どのようにバックアップするかも考える必要があります。パソコンであれば、ファイルだけでいいのか、システム設定情報なども必要なのか、必要な場合ちゃんと取れているのかを検討・確認しましょう。

・復元できるか

迅速な復元が出来なくては、意味がありません。ランサムウェアは時と場所を選びません。出張中の社員が感染した、担当者が休みなのに社内すべてが感染した場合も想定した復元プランが望ましいです。

その7. BackStore で何ができるか

BackStore はクラウドバックアップのため、ランサムウェアの暗号化対象にはなりません。

またエンドポイント向けプラン( BackStore by inSync )では、スマートフォンやパソコン、クラウドアプリ内のデータまですべてをバックアップできます。システム情報の取得も可能です。

サーバ向けプラン(BackStore by Phoenix )では、仮想や物理サーバ、SQL サーバのバックアップが可能です。仮想サーバは ESXi をイメージでバックアップするため、復元も容易です。

さらに BackStore by inSync では、バックアップしたデータの「不穏なふるまい」を検知します。例えばランサムウェアに感染し、大量にファイルが暗号化されるなどの通常とは異なる動きを検知し、アラートを出すことが可能です。

また、BackStore すべてのサービスで「迅速な復元」が可能です。

どのサービスも、ユーザ自身が自分で復元できるほど操作が容易です。また、管理者による遠隔復元も可能なため、東京本社にいながら沖縄支社のランサムウェア感染に対応できます。

BackStore 製品ページ:https://www.backstore.jp/

BackStore by inSync / Phoenix ページ:https://backstore.jp/insync/